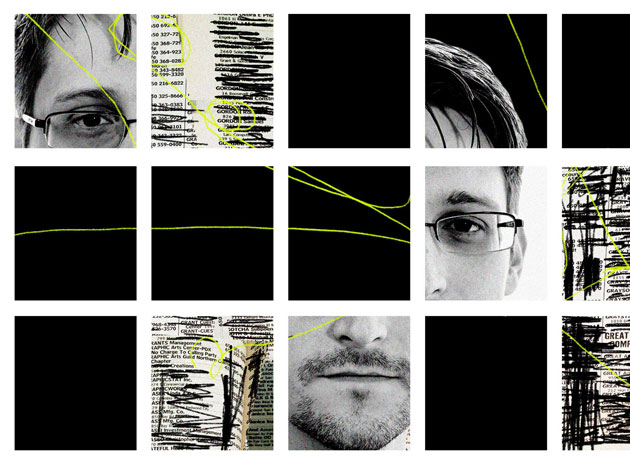

Edward Snowden revelou o programa de rastreamento de registros telefônicos da agência. Mas, graças ao “encadeamento pré-computado de contatos”, esse banco de dados era muito mais poderoso do que se imaginava.

No verão em 2013, passei meus dias vasculhando o arquivo mais extenso de arquivos ultra-secretos que já havia chegado às mãos de um jornalista americano. Em um espetacular ato de transgressão contra a Agência de Segurança Nacional, onde trabalhou como contratado, Edward Snowden havia transmitido dezenas de milhares de documentos classificados para mim, o colunista Glenn Greenwald e a documentarista Laura Poitras.

Um desses documentos, o primeiro a ser publicado em junho de 2013, revelou que a NSA estava rastreando bilhões de chamadas telefônicas feitas por americanos dentro dos EUA. O programa tornou-se notório, mas sua história completa não foi contada.

Eu decidi me aprofundar mais. Faltavam informações importantes ao debate público. Ocorreu-me que eu nem sabia como eram os registros. A princípio, imaginei-os na forma de uma lista simples, embora gigantesca. Presumi que a NSA limpou a lista – data aqui, duração da chamada – e a converteu no “formato de dados de sigilo atômico” preferido da agência.

Caso contrário, eu pensava nos registros como inertes. Durante uma conversa no Fórum de Segurança de Aspen em julho, seis semanas após a primeira divulgação de Snowden e três meses após o atentado à Maratona de Boston, o almirante Dennis Blair, ex-diretor de inteligência nacional, me garantiu que os registros estavam “armazenados”, intocados, o próximo bombardeiro de Boston apareceu.

Mesmo por esse relato, a escala da coleção lembrou uma frase evocativa do estudioso do direito Paul Ohm. Qualquer informação em volume suficiente, ele escreveu, equivale a um “banco de dados de ruína”. Continha segredos pessoais que “se revelados, causariam mais do que constrangimento ou vergonha; levaria a danos sérios, concretos e devastadores.

”Ele escreveu que quase qualquer pessoa no mundo desenvolvido “pode estar vinculada a pelo menos um fato em um banco de dados de computador que um adversário poderia usar para chantagem, discriminação, assédio ou roubo de identidade ou financeiro”.

Revelações de “conduta passada, saúde ou vergonha da família”, por exemplo, podem custar a uma pessoa seu casamento, carreira, residência legal ou segurança física.

A mera criação desse banco de dados, especialmente em segredo, mudou profundamente o equilíbrio de poder entre governo e governo. Este era o Dark Mirror incorporado, um lado do vidro transparente e o outro apagado. Se as implicações de poder não parecerem convincentes, tente inverter o relacionamento: e se um pequeno grupo de cidadãos tivesse acesso secreto aos registros telefônicos e às redes sociais de funcionários do governo? Como esse conhecimento privilegiado pode afetar seu poder de moldar eventos? Como suas interações podem mudar se eles possuírem os meios para humilhar e destruir as carreiras das pessoas no poder? A capacidade importa sempre, independentemente de ser usada. Uma arma não queimada não é menos letal antes de ser sacada. E, de fato, na história, os recursos não são utilizados a longo prazo. A famosa advertência de Chekhov aos dramaturgos é adequada não apenas no drama, mas na experiência vivida da humanidade. A arma em exibição no primeiro ato – ogivas nucleares, doenças armadas, câmeras orwellianas rastreando rostos em todas as ruas – deve ser disparada no último. O poder latente de novas invenções, não importa quão repulsivo a princípio, não permanece para sempre adormecido nos arsenais do governo.

Estes poderiam ser considerados preocupações abstratas, mas eu os considerava bastante reais. Em setembro daquele ano, ocorreu-me que também havia perguntas concretas que eu não havia explorado suficientemente. Onde nas entranhas da NSA moravam os registros telefônicos? O que aconteceu com eles lá? O arquivo Snowden não respondeu diretamente a essas perguntas, mas havia pistas.

Um nome chamou minha atenção em um gráfico que listava sistemas com maior risco: Mainway. Eu conhecia esse. Os engenheiros da NSA construíram Mainway com pressa urgente após 11 de setembro de 2001. O escritório do vice-presidente Dick Cheney havia redigido pedidos, assinados pelo presidente George W. Bush, para fazer algo que a NSA nunca havia feito antes. A tarefa, proibida por lei, era rastrear as ligações telefônicas feitas e recebidas pelos americanos em solo americano. A operação resultante foi o precursor sem lei do mais amplo que eu estava olhando agora.

Mainway veio para a vida ao lado de Stellarwind, o programa de vigilância doméstica criado por Cheney nas primeiras semanas frenéticas depois que a Al Qaeda colocou aviões de passageiros no Pentágono e no World Trade Center. Stellarwind definiu a operação; Mainway era uma ferramenta para realizá-lo.

Naquela época, a NSA sabia como fazer esse tipo de coisa com ligações telefônicas estrangeiras, mas não tinha o equipamento para fazer isso em casa.

Quando o diretor da NSA, Mike Hayden, recebeu a ordem de execução em 4 de outubro de 2001 para o “programa especial do vice-presidente”, os engenheiros da NSA montaram um sistema a partir de bare metal e emprestaram código em questão de dias, uma conquista estupenda sob pressão. Eles comandaram 50 servidores de ponta da Dell, que estava prestes a enviá-los para outro cliente, e os amarraram em um cluster rápido, sujo e poderoso. Hayden liberou espaço em uma ala especialmente restrita do OPS 2B, um santuário interno do brilhante e espelhado complexo da sede em Fort Meade, Maryland. Quando o cluster se expandiu, incorporando cerca de 200 máquinas, a Mainway entrou em um anexo na unidade de supercomputadores Tordella nas proximidades. Tenentes de confiança começaram a chamar um pequeno grupo de analistas, programadores e matemáticos nos dias 6 e 7 de outubro.

No dia de Columbus, 8 de outubro, Hayden informou-os sobre seus novos empregos em uma nova operação especialmente compartimentada. Naquele dia, ele chamou Starburst. O criptograma Stellarwind o substituiu logo depois. Durante o mesmo final de semana de férias, Hayden despachou pessoal da Special Source Operations para negociar a compra secreta de dados telefônicos a granel de empresas como AT&T e Verizon. O preço ultrapassaria US $ 102 milhões nos próximos cinco anos.

Era impossível esconder o tumulto de outros funcionários da NSA, que viam equipamentos novos chegando sob escolta armada a um ritmo furioso, mas mesmo entre os principais detentores de autorização, quase ninguém sabia o que estava acontecendo. Stellarwind foi designado como ECI, “informação excepcionalmente controlada”, a classificação mais rigorosa de todas. De seu escritório na ala oeste, Cheney ordenou que Stellarwind fosse ocultado dos juízes do Tribunal da FISA e dos membros dos comitês de inteligência do Congresso.

De acordo com minhas fontes e os documentos com os quais trabalhei no outono de 2013, a Mainway logo se tornou a ferramenta mais importante da NSA para mapear redes sociais – uma âncora do que a agência chamou de Exploração de Grande Acesso. “Large” não é um adjetivo para uso casual em Fort Meade.

Mainway foi construído para operações em escala estupenda. Outros sistemas analisaram o conteúdo das comunicações interceptadas: voz, vídeo, email e texto de bate-papo, anexos, mensagens de pager e assim por diante. Mainway era a rainha dos metadados, estrangeiros e domésticos, projetada para encontrar padrões que o conteúdo não revelava.

Além disso, a Mainway era um protótipo para planos ainda mais ambiciosos. Seus planejadores escreveram que os sistemas de próxima geração poderiam ampliar o poder da vigilância passando “da análise mais tradicional do que é coletado para a análise do que coletar. Os padrões obtidos nos registros de chamadas identificariam alvos nos bancos de dados de e-mail ou local e vice-versa. Os metadados foram a chave do plano da NSA de “identificar, rastrear, armazenar, manipular e atualizar relacionamentos” em todas as formas de conteúdo interceptado.

Um mapa integrado, apresentado graficamente, eventualmente permitiria à NSA exibir os movimentos e as comunicações de praticamente qualquer pessoa em escala global. Em sua primeira declaração de missão, os planejadores deram ao projeto o nome não-irônico “o Gráfico Grande e Impressionante”.

Inevitavelmente, ele adquiriu um acrônimo alegre, “o BAG”. acabaria por permitir que a NSA exibisse quase todos os movimentos e comunicações em escala global. Em sua primeira declaração de missão, os planejadores deram ao projeto o nome não-irônico “o Gráfico Grande e Impressionante”.

A descoberta crucial sobre esse assunto apareceu no canto inferior direito de um grande diagrama de rede preparado em 2012. Uma pequena caixa naquele canto, reproduzida abaixo, finalmente respondeu à minha pergunta sobre onde a NSA escondia os registros telefônicos sobre os quais conversamos sobre Blair e eu. . Os registros moravam em Mainway . As implicações foram surpreendentes.

O diagrama como um todo, grande demais para ser exibido na íntegra, traçou um “fluxo de metadados provenientes de registros de cobrança” na AT&T enquanto eles passavam por um labirinto de paradas intermediárias no caminho para Fort Meade. A ordem do correio, a penúltima parada, foi um policial de trânsito eletrônico, um sistema de classificação e encaminhamento de arquivos. O destino final era Mainway. As “Partições BRF” no diagrama de rede foram nomeadas para pedidos da Business Records FISA, entre eles uma dúzia assinada em 2009 que despejou os registros de centenas de bilhões de telefonemas na Mainway.

Para um leitor iniciante de mapas de rede, o ícone cilíndrico da Mainway pode sugerir um tanque de armazenamento. Não é. O cilindro é um símbolo padrão para um banco de dados, um serviço analítico executado no hardware. Mainway não era um contêiner para dados em repouso. A NSA tem nomes para aqueles. Eles são chamados data marts e data warehouses. Se a agência apenas armazenasse os registros telefônicos dos EUA, os teria deixado em um sistema chamado Fascia II, o “armazém de registros de detalhes das chamadas” que alimenta a Mainway. A missão da Mainway, estabelecida em seu primeiro ano fiscal, era “permitir à NSA … dominar a infraestrutura de comunicações globais e os objetivos que atualmente operam anonimamente dentro dela”. A maneira como o sistema cumpriu essa tarefa teve enormes implicações para a privacidade americana.

Por razões que se tornarão aparentes em breve, desejo reproduzir a entrada para Mainway no SSO Dictionary, um documento de referência classificado da NSA:

(TS // SI // REL) A via principal, ou o serviço de encadeamento pré-computado da via principal, é uma ferramenta analítica para encadeamento de contatos. Ele está ajudando os analistas a atingir a descoberta, permitindo que eles naveguem rápida e facilmente pelos volumes crescentes de metadados de comunicações globais. A Mainway ataca o problema do volume de analisar a rede global de comunicações.

Havia três termos dignos de nota nessa curta passagem: problema de volume, encadeamento de contatos e pré-computado. Os dois últimos, em conjunto, viraram meu entendimento do programa de registros de chamadas de cabeça para baixo. Antes de chegarmos a eles, uma observação sobre o problema de volume .

A NSA tem muitos problemas de volume, na verdade. Muita informação se movendo muito rápido nas redes globais. Muito para ingerir, muito para armazenar, muito para recuperar através dos tubos disponíveis a partir de pontos de coleta distantes. Muito barulho afogando muito pouco sinal. Na passagem que acabei de citar, no entanto, o problema do volume se referia a outra coisa – algo mais profundo dentro das entranhas da máquina de vigilância. Era a tensão de um apetite ilimitado no trato digestivo da NSA. Os sistemas de coleta estavam fechando suas mandíbulas com mais dados do que podiam mastigar. O processamento, não o armazenamento, foi o problema.

Por um longo tempo, as autoridades de inteligência explicaram o banco de dados de registros de chamadas citando uma observação do presidente Bush. “Parece-me que, se alguém está falando com a Al Qaeda, queremos saber o porquê”, ele havia dito.

De fato, não foi assim que a NSA usou os registros de chamadas. O programa foi desenvolvido para descobrir se, não por que, os interlocutores americanos tinham alguma ligação com uma conspiração terrorista – e, para isso, procurou todos nós. Trabalhando através do FBI, a NSA montou um inventário de cinco anos de telefonemas de todas as contas em que pudesse tocar. Trilhões de chamadas. Nada disso era necessário para encontrar os números na conta telefônica de um bandido.

É aqui que entra o encadeamento de contatos . A frase é usada para descrever uma forma sofisticada de análise que procura relacionamentos indiretos ocultos em conjuntos de dados muito grandes. O encadeamento de contatos começou com um número de telefone alvo, como o do bombardeiro de Boston Dzhokhar Tsarnaev, e ampliou progressivamente a lente para perguntar com quem os contatos de Tsarnaev estavam conversando e com quem essas pessoas estavam conversando, e assim por diante.

As ferramentas de software mapearam os registros de chamadas como “nós” e “bordas” em uma grade tão grande que a mente humana, sem ajuda, não poderia englobá-lo. Os nós eram pontos no mapa, cada um representando um número de telefone. As arestas eram linhas desenhadas entre os nós, cada um representando uma chamada. Uma ferramenta relacionada chamada MapReduce condensou os trilhões de pontos de dados na forma de resumo que um analista humano poderia entender.

A teoria das redes chamou esse mapa de gráfico social. Ele modelou os relacionamentos e grupos que definiram a interação de cada pessoa com o mundo. O tamanho do gráfico cresceu exponencialmente à medida que o encadeamento de contatos progredia. O ponto principal do encadeamento era empurrar para fora dos contatos imediatos de um alvo para os contatos dos contatos, depois contatos dos contatos dos contatos. Cada etapa desse processo foi chamada de salto.

Dobra um centavo uma vez por dia e você chega a US $ 1 milhão em menos de um mês. É assim que o crescimento exponencial se parece com uma base de dois. À medida que o encadeamento de contatos passa por seus saltos, o gráfico social cresce muito mais rapidamente. Se a pessoa média telefona ou é chamada por outras 10 pessoas por ano, cada salto produz um aumento de dez vezes na população do mapa de contatos da NSA. A maioria de nós fala ao telefone com mais de 10 pessoas. Qualquer que seja esse número, dezenas ou centenas, você o multiplica para medir o crescimento a cada salto.

O ex-vice-diretor da NSA John C. Inglis testemunhou no Congresso em 2013 que os analistas da NSA normalmente “fazem dois ou três saltos” quando se conectam ao banco de dados de chamadas. Por um contexto, os cientistas de dados estimaram décadas atrás que seriam necessários mais de seis saltos para traçar um caminho entre duas pessoas na Terra. Sua descoberta chegou à cultura popular em Six Degrees of Separation , a peça de John Guare (que posteriormente foi adaptada para um filme). Três estudantes do Albright College remodelaram o filme como um jogo de salão, “Six Degrees of Kevin Bacon”. O jogo inspirou um site, o Oracle of Bacon, que calcula o caminho mais curto do Footlooseestrela a qualquer um de seus colegas de Hollywood. O site ainda está ativo enquanto escrevo isso, e é um guia divertido sobre o lúpulo e para onde eles podem levá-lo.

Bacon compartilhou créditos de tela com uma longa lista de atores. Esses eram seus vínculos diretos, a um passo do próprio Bacon. Os atores que nunca trabalharam ao lado dele, mas que apareceram em um filme com alguém que já trabalhou, estavam a dois pulos de Bacon. Scarlett Johansson nunca trabalhou com Bacon, mas cada uma delas estrelou ao lado de Mickey Rourke: Bacon em Diner , Johannson em Iron Man 2. Dois lúpulos, através de Rourke, os conectaram. Se você continuou jogando, descobriu que Bacon raramente ficava a mais de dois saltos de qualquer ator, por mais distante que fosse o tempo e o estilo do filme. Em uma cidade de indústria única como Hollywood, links como esses podem fazer sentido intuitivo. Mais surpreendente, se você não gastou muito tempo com logaritmos, foi a distância percorrida por um ou dois saltos através do conjunto de dados da NSA muito maior. Pesquisas acadêmicas sugeriram que uma média de três saltos – o mesmo número mencionado por Inglis – poderia traçar um caminho entre dois americanos.

O encadeamento de contatos em uma escala tão grande quanto os registros telefônicos de uma nação inteira era uma tarefa computacional prodigiosa, mesmo para a Mainway. Ele pedia o mapeamento de pontos e grupos de chamadas tão densos quanto um campo estelar, cada um vinculado a outros por redes de linhas complexas. O mecanismo analítico da Mainway traçou caminhos ocultos no mapa, procurando relacionamentos que os analistas humanos não puderam detectar. A Mainway precisava produzir esse mapa sob demanda, sob pressão de tempo, sempre que seus operadores solicitassem uma nova cadeia de contatos. Ninguém poderia prever o nome ou número de telefone do próximo Tsarnaev. Do ponto de vista de um cientista de dados, o remédio lógico era claro. Se alguém puder se tornar um alvo de inteligência, a Mainway deve tentar obter vantagem sobre todos.

“Você precisa estabelecer todos esses relacionamentos, identificá-los, para que, ao iniciar a consulta, possa obtê-los rapidamente”, disse-me Rick Ledgett, ex-vice-diretor da NSA, anos depois. “Caso contrário, você estará demorando um mês para digitalizar uma conta telefônica de um bilhão de linhas.” E foi aí que a pré-computaçãoA Mainway encadeava seu banco de dados continuamente – “operando 7×24”, de acordo com o resumo classificado do projeto. Você pode comparar seu trabalho, no nível mais básico, à indexação de um livro – embora um livro com centenas de milhões de tópicos (números de telefone) e trilhões de entradas (telefonemas). Uma falha nessa comparação é que parece um trabalho que será concluído eventualmente. O trabalho da Mainway nunca terminou. Ele estava tentando indexar um livro em andamento, para sempre incompleto. O FBI trouxe à NSA mais de um bilhão de novos registros por dia das companhias telefônicas. A Mainway teve que purgar outro bilhão por dia para cumprir o limite de retenção de cinco anos do Tribunal da FISA. Toda mudança passava em cascata pelo gráfico social, redesenhando o mapa e obrigando a Mainway a se atualizar incessantemente.

O objetivo da Mainway, em outras palavras, não era o armazenamento nem a preparação de uma lista simples. Operações constantes, complexas e exigentes alimentaram outro banco de dados chamado Graph-in-Memory.

Quando as bombas da maratona de Boston explodiram em abril de 2013, o Graph-in-Memory estava pronto. Na ausência de lacunas de dados infelizes, ele já possuía um mapa resumido dos contatos revelados pelas ligações dos irmãos Tsarnaev. Os detalhes subjacentes – datas, horas, durações, sinais de ocupado, chamadas perdidas e “eventos de chamada em espera” – foram facilmente recuperados sob demanda. A Mainway já os havia processado. Com o primeiro salto pré-computado, o Graph-in-Memory poderia fazer um trabalho muito mais rápido do segundo e do terceiro.

Para manter um gráfico de Tsarnaev pronto, a Mainway também precisou pré-calcular um gráfico para todos os outros. E se a Mainway possuía seus registros telefônicos, também apresentava um diagrama aproximado e pronto de seus negócios e vida pessoal.

Enquanto analisei os documentos e entrevistei fontes no outono de 2013, as implicações finalmente entraram em cena. A NSA construiu um gráfico social ao vivo e sempre atualizado dos EUA.

Nossos registros telefônicos não estavam em armazenamento refrigerado. Eles não se sentaram intocados. Eles foram organizados em uma cadeia de contatos de um salto de cada um para todos. Todos os tipos de segredos – sociais, médicos, políticos, profissionais – eram pré-computados 24/7. Ledgett me disse que não via motivo de preocupação porque “os links são desmontados até que você inicie uma consulta”. Vi um banco de dados pré-configurado para mapear a vida de qualquer pessoa com o toque de um botão.

Eu estou bem ciente de que uma pessoa poderia levar essa linha de pensamento longe demais. Talvez eu tenha. Os EUA não são da Alemanha Oriental. Enquanto eu montava essa foto, não tinha motivos para acreditar que a NSA fez uso corrupto de seu mapa da vida americana em tempo real. As regras impuseram algumas restrições ao uso de registros telefônicos nos EUA, mesmo depois que o procurador-geral de Bush, Michael Mukasey, abriu um buraco neles. Somente 22 altos funcionários, de acordo com o Conselho de Supervisão de Privacidade e Liberdades Civis, tinham autoridade para ordenar que uma cadeia de contatos fosse construída a partir de dados nas partições FISA da Mainway.

Mas a história não tem sido boa com a crença de que a conduta do governo sempre segue regras ou que as regras nunca mudarão de maneira perigosa. As regras podem ser ignoradas ou reescritas – com ou sem aviso prévio, com ou sem intenção maligna, alguns graus por vez ou mais do que alguns. O governo pode decidir um dia procurar em Mainway ou em um sistema comparável a evidência de um crime violento, ou qualquer crime ou suspeita. Os governos desceram essa ladeira antes. Dentro da memória viva, Richard Nixon havia ordenado escutas telefônicas de seus inimigos políticos. O FBI, julgando Martin Luther King Jr. um “negro perigoso e eficaz”, usou vigilância secreta para registrar suas ligações sexuais. Um dos principais tenentes de J. Edgar Hoover convidou King para se matar ou enfrentar a exposição.

O abuso significativo da vigilância ocorreu muito mais recentemente. O FBI plantou ilegalmente centenas de dispositivos de rastreamento GPS sem mandado. A polícia de Nova York espionou sistematicamente as mesquitas. Os governos de todos os níveis usaram o poder do estado com mais força, às vezes ilegalmente, para monitorar comunidades desfavorecidas pela pobreza, raça, religião, etnia e status de imigração.

Como candidato à presidência, Donald Trump ameaçou explicitamente colocar seu candidato oponente na cadeia. Uma vez no cargo, ele afirmou o direito absoluto de controlar qualquer agência do governo. Ele pressionou intensamente o Departamento de Justiça, pública e privada, a iniciar investigações criminais de seus críticos.

O Graph-in-Memory não sabia nada disso. Não tinha consciência das leis ou normas ou da natureza do abuso. Ele calculou as cadeias e fez diagramas de nossos relacionamentos ocultos em um mapa vasto e sempre atualizado. Ele obedeceu às suas instruções, embutidas no código, o que quer que essas instruções tenham dito ou possa dizer.

Fonte: Wired.